Chào bạn, trong thế giới an ninh mạng đầy rẫy những mối đe dọa, có những loại phần mềm độc hại cực kỳ nguy hiểm bởi khả năng ẩn mình và chiếm quyền kiểm soát hệ thống một cách bí mật. Một trong số đó chính là rootkit. Nghe có vẻ bí ẩn đúng không? Thực tế thì rootkit là một “bóng ma” thực sự trong máy tính của bạn, rất khó để phát hiện và loại bỏ. Vậy rootkit là gì và làm thế nào để bạn có thể tự bảo vệ mình? Hãy cùng mình khám phá chi tiết trong bài viết này nhé!

Rootkit là gì? “Kẻ xâm nhập” quyền lực trong bóng tối

Rootkit là một bộ công cụ phần mềm độc hại được thiết kế để ẩn mình và các hoạt động độc hại của nó khỏi người dùng và các phần mềm bảo mật khác. Cái tên “rootkit” xuất phát từ “root”, là tài khoản quản trị cao nhất trong các hệ điều hành Unix/Linux, tương đương với Administrator trong Windows. Rootkit cho phép kẻ tấn công giành quyền truy cập sâu vào hệ thống, gần như toàn quyền điều khiển máy tính bị nhiễm mà bạn không hề hay biết.

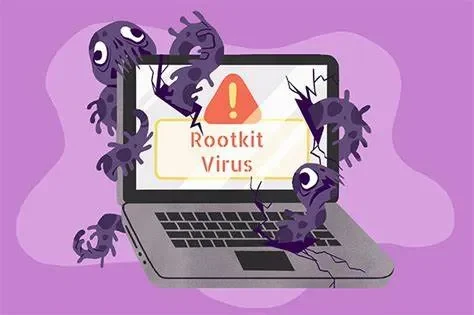

Rootkit “tàng hình” và hoạt động như thế nào?

Điểm nguy hiểm của rootkit nằm ở khả năng “ẩn mình” cực kỳ tinh vi. Chúng có thể:

- Ẩn các tiến trình đang chạy: Ngăn bạn nhìn thấy các hoạt động độc hại trong Task Manager hoặc các công cụ quản lý hệ thống khác.

- Ẩn các tệp tin và thư mục độc hại: Khiến bạn không thể tìm thấy các tệp tin mà rootkit đã cài đặt trên ổ cứng.

- Ẩn khóa registry: Che giấu các khóa registry độc hại được thêm vào hệ thống.

- Sửa đổi các công cụ hệ thống: Thay thế các lệnh hệ thống thông thường bằng các phiên bản đã bị sửa đổi để che giấu sự hiện diện của chúng.

- Mở “cửa hậu” (backdoor): Tạo ra các lối đi bí mật cho phép kẻ tấn công quay lại hệ thống bất cứ lúc nào mà không cần thông qua các quy trình đăng nhập thông thường.

Rootkit thường hoạt động ở mức kernel (lõi) của hệ điều hành, nghĩa là chúng có quyền truy cập rất sâu vào hệ thống, cho phép chúng kiểm soát mọi thứ và rất khó bị phát hiện bởi các phần mềm bảo mật thông thường hoạt động ở mức người dùng.

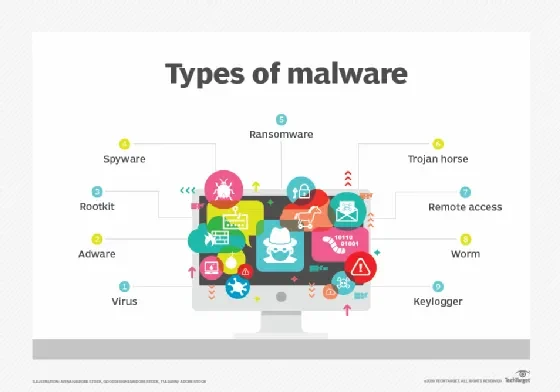

Các loại Rootkit “biến hóa”

Rootkit có thể được phân loại dựa trên vị trí mà chúng ẩn náu trong hệ thống:

- User-mode Rootkits: Loại này hoạt động ở mức người dùng, không có quyền truy cập sâu vào hệ thống như kernel-mode rootkits, nhưng vẫn có thể gây ra nhiều thiệt hại.

- Kernel-mode Rootkits: Đây là loại nguy hiểm nhất, hoạt động trực tiếp trong kernel của hệ điều hành, có toàn quyền kiểm soát hệ thống và rất khó bị phát hiện.

- Bootkits: Loại này tấn công vào quá trình khởi động của hệ điều hành, cho phép chúng khởi chạy trước cả hệ điều hành và các phần mềm bảo mật.

- Memory Rootkits: Loại này ẩn mình trong bộ nhớ RAM và không ghi bất kỳ dữ liệu nào lên ổ cứng, khiến chúng biến mất sau khi khởi động lại máy tính.

- Firmware Rootkits: Loại này ẩn trong firmware của các thiết bị phần cứng như router hoặc BIOS, rất khó để phát hiện và loại bỏ.

- Virtual Machine Rootkits: Loại này hoạt động bên trong máy ảo và có thể kiểm soát cả máy chủ host.

“Con đường” lây nhiễm Rootkit vào máy tính của bạn

Rootkit có thể xâm nhập vào máy tính của bạn thông qua nhiều cách khác nhau, tương tự như các loại phần mềm độc hại khác:

- Phần mềm độc hại đã bị nhiễm: Rootkit thường được cài đặt bởi các loại malware khác như trojan hoặc worm sau khi chúng đã xâm nhập thành công vào hệ thống.

- Khai thác lỗ hổng bảo mật: Tin tặc có thể khai thác các lỗ hổng bảo mật trong hệ điều hành hoặc các ứng dụng để cài đặt rootkit.

- Email lừa đảo và các trang web độc hại: Nhấp vào các liên kết đáng ngờ hoặc tải xuống tệp tin từ các nguồn không tin cậy có thể dẫn đến việc cài đặt rootkit.

- Thiết bị lưu trữ di động bị nhiễm: Cắm USB hoặc ổ cứng ngoài đã bị nhiễm rootkit vào máy tính của bạn cũng có thể khiến hệ thống bị lây nhiễm.

- Tấn công vật lý: Nếu kẻ tấn công có quyền truy cập vật lý vào máy tính của bạn, họ có thể cài đặt rootkit một cách trực tiếp.

“Dấu vết” mờ nhạt: Làm sao để nhận biết máy tính đã bị nhiễm Rootkit?

Rootkit được thiết kế để ẩn mình, vì vậy việc phát hiện chúng có thể rất khó khăn. Tuy nhiên, có một số dấu hiệu có thể khiến bạn nghi ngờ:

- Hiệu suất hệ thống chậm bất thường: Máy tính có thể trở nên chậm chạp hơn, các ứng dụng phản hồi chậm hoặc thường xuyên bị treo.

- Mức sử dụng tài nguyên hệ thống cao bất thường: Kiểm tra Task Manager (Windows) hoặc Activity Monitor (macOS) để xem có tiến trình nào đang sử dụng nhiều CPU hoặc bộ nhớ một cách bất thường không.

- Xuất hiện các tệp tin hoặc thư mục lạ: Tìm kiếm các tệp tin hoặc thư mục mà bạn không nhận ra hoặc không tạo ra.

- Thay đổi cấu hình hệ thống không mong muốn: Các cài đặt hệ thống, chẳng hạn như trang chủ trình duyệt hoặc cài đặt mạng, bị thay đổi mà bạn không thực hiện.

- Phần mềm bảo mật hoạt động không bình thường: Phần mềm diệt virus hoặc tường lửa bị tắt mà không có sự cho phép của bạn hoặc không thể cập nhật.

- Xuất hiện các thông báo lỗi lạ: Bạn có thể gặp phải các thông báo lỗi hoặc cửa sổ pop-up không quen thuộc.

- Khả năng truy cập vào các chức năng hệ thống bị hạn chế: Bạn có thể không thể truy cập vào một số công cụ quản lý hệ thống hoặc các cài đặt quan trọng.

Tuy nhiên, điều quan trọng cần lưu ý là những dấu hiệu này không phải lúc nào cũng chỉ ra sự hiện diện của rootkit, chúng cũng có thể là dấu hiệu của các vấn đề phần mềm khác.

“Truy tìm bóng ma”: Các phương pháp phát hiện Rootkit

Việc phát hiện rootkit là một thách thức lớn do khả năng ẩn mình của chúng. Dưới đây là một số phương pháp bạn có thể sử dụng, nhưng hãy nhớ rằng không có phương pháp nào đảm bảo phát hiện 100%:

- Sử dụng phần mềm chống rootkit chuyên dụng: Có một số phần mềm được thiết kế đặc biệt để tìm kiếm và loại bỏ rootkit. Các công cụ này thường sử dụng các kỹ thuật quét sâu hơn để phát hiện các thành phần ẩn của rootkit. Một số phần mềm bạn có thể tham khảo như:

- TDSSKiller (Kaspersky): Được thiết kế để phát hiện và loại bỏ các rootkit thuộc họ Rootkit.Win32.TDSS.

- GMER: Một công cụ miễn phí có khả năng phát hiện nhiều loại rootkit khác nhau.

- Sophos Scan and Clean: Một công cụ miễn phí có thể quét và loại bỏ phần mềm độc hại, bao gồm cả rootkit.

- Kiểm tra tính toàn vẹn của các tệp hệ thống: Một số phần mềm có thể kiểm tra tính toàn vẹn của các tệp hệ thống quan trọng để xem chúng có bị sửa đổi bởi rootkit hay không.

- Phân tích hành vi hệ thống: Theo dõi các hoạt động bất thường của hệ thống, chẳng hạn như các tiến trình lạ kết nối internet hoặc các thay đổi registry đáng ngờ. Tuy nhiên, việc này đòi hỏi kiến thức chuyên sâu.

- So sánh hệ thống với một bản cài đặt sạch: Nếu bạn nghi ngờ máy tính của mình bị nhiễm rootkit và có một bản cài đặt hệ điều hành sạch để so sánh, bạn có thể kiểm tra các tệp tin hệ thống và registry để tìm sự khác biệt.

- Sử dụng đĩa cứu hộ (Rescue Disk): Quét hệ thống từ một môi trường bên ngoài hệ điều hành chính (ví dụ như từ USB hoặc DVD cứu hộ) có thể giúp phát hiện rootkit vì chúng chưa được kích hoạt ở môi trường này.

“Xua đuổi bóng ma”: Cách loại bỏ Rootkit khỏi máy tính

Việc loại bỏ rootkit có thể rất khó khăn và phức tạp. Trong nhiều trường hợp, cách hiệu quả nhất để đảm bảo loại bỏ hoàn toàn rootkit là cài đặt lại hệ điều hành. Tuy nhiên, bạn có thể thử một số bước sau đây trước khi thực hiện biện pháp cuối cùng này:

- Sử dụng phần mềm chống rootkit: Chạy các công cụ chống rootkit chuyên dụng đã được đề cập ở trên. Hãy nhớ chạy quét nhiều lần và sử dụng các công cụ khác nhau để tăng khả năng phát hiện và loại bỏ.

- Sử dụng phần mềm diệt virus ở chế độ Safe Mode: Khởi động máy tính vào Safe Mode và chạy quét toàn bộ hệ thống bằng phần mềm diệt virus của bạn.

- Kiểm tra và loại bỏ các chương trình khởi động đáng ngờ: Sử dụng MSConfig (Windows) hoặc các công cụ tương tự để vô hiệu hóa các chương trình khởi động mà bạn không nhận ra.

- Khôi phục hệ thống về trạng thái trước đó: Nếu bạn đã tạo điểm khôi phục hệ thống, hãy thử khôi phục máy tính về một thời điểm trước khi bạn nghi ngờ bị nhiễm rootkit.

- Nếu các biện pháp trên không hiệu quả, việc cài đặt lại hệ điều hành là giải pháp đáng tin cậy nhất để loại bỏ hoàn toàn rootkit. Hãy nhớ sao lưu dữ liệu quan trọng của bạn trước khi thực hiện việc này.

“Giữ mình trong sạch”: Các biện pháp phòng tránh Rootkit

Phòng bệnh luôn tốt hơn chữa bệnh. Dưới đây là một số biện pháp bạn có thể thực hiện để giảm thiểu nguy cơ bị nhiễm rootkit:

- Cài đặt và duy trì phần mềm diệt virus và phần mềm chống phần mềm độc hại: Luôn cập nhật phần mềm bảo mật của bạn để có khả năng phát hiện các mối đe dọa mới nhất.

- Cẩn trọng với email và tệp đính kèm: Không mở các email đáng ngờ hoặc tải xuống tệp tin từ các nguồn không tin cậy.

- Chỉ tải xuống phần mềm từ các nguồn chính thức: Tránh tải xuống phần mềm, trò chơi hoặc các ứng dụng khác từ các trang web không rõ nguồn gốc.

- Cập nhật hệ điều hành và các ứng dụng thường xuyên: Các bản cập nhật thường bao gồm các bản vá bảo mật quan trọng.

- Sử dụng mật khẩu mạnh và duy nhất cho các tài khoản trực tuyến.

- Bật xác thực hai yếu tố (2FA) cho các tài khoản quan trọng.

- Cẩn trọng khi cắm các thiết bị lưu trữ di động không rõ nguồn gốc vào máy tính của bạn.

- Sử dụng tường lửa (firewall) và giữ cho nó luôn được bật.

- Nâng cao nhận thức về an ninh mạng và các mối đe dọa trực tuyến.

Kết luận

Rootkit là một loại phần mềm độc hại nguy hiểm với khả năng ẩn mình và chiếm quyền kiểm soát hệ thống một cách bí mật. Việc phát hiện và loại bỏ rootkit có thể là một thách thức lớn. Tuy nhiên, bằng cách hiểu rõ về rootkit, nhận biết các dấu hiệu nghi ngờ và áp dụng các biện pháp phòng tránh hiệu quả, bạn có thể giảm thiểu đáng kể nguy cơ trở thành nạn nhân của loại “bóng ma” này. Hãy luôn cảnh giác và thực hành các thói quen sử dụng máy tính an toàn để bảo vệ hệ thống và dữ liệu của bạn một cách tốt nhất nhé!